Cursorの情報漏洩リスクは本当にあるのか?企業が導入前に押さえるべき対策と判断基準

AIコードエディタ「Cursor」の導入を検討する企業にとって、情報漏洩リスクは避けて通れない課題です。「Cursorは本当に安全なのか」「コードがどこに送信されるのか」「AIに学習されてしまうのでは」といった不安の声が、企業の開発現場から多く聞かれます。

実際、2025年にはmacOS TCC回避の脆弱性やnpmサプライチェーン攻撃など、複数の深刻なセキュリティ問題が報告されています。一方で、CursorはSOC 2 Type II認証を取得し、プライバシーモード有効時は全AIプロバイダーとゼロデータ保持を実現するなど、企業レベルのセキュリティ対策も強化されています。

本記事では、AIコンサルタントの立場から、Cursorの情報漏洩対策と企業導入時のセキュリティ判断基準を徹底解説します。

- Cursorの情報漏洩リスクの実態

- プライバシーモードの正しい設定方法

- 他ツールとのセキュリティ比較

- 企業導入の判断基準とチェックリスト

- 実践的なセキュリティ対策と運用ルール

Cursorのセキュリティと情報漏洩リスクを正しく理解しよう

Cursorの安全性を評価するには、データの流れと保存の実態を把握することが不可欠です。企業導入において最も重視すべきは「データがどこに送られ、どのように管理されるか」の透明性を確認することでしょう。

AIコンサルタントとして数多くの企業導入を支援してきた経験から、このセクションではデータフローの全体像を明らかにします。

Cursorを使った場合のデータ送信と保存の実態

CursorのAI機能を利用する際、入力されたコードは必ず同社のAWSサーバー(米国)を経由してOpenAI、Anthropic、Fireworksなどのモデルプロバイダーに送信されます。独自のAPIキーを設定した場合でも、この経路は変わりません。

送信されるデータには、最近閲覧したファイル、会話履歴、言語サーバー情報に基づくコード断片が含まれます。プライバシーモードをOFFにしている場合、匿名化された状態でAIモデルの改善目的に利用される可能性があるでしょう。

一方、プライバシーモードをONにすれば、セッション終了後にデータが破棄され、学習には一切使用されません。

プライバシーポリシーとデータ保持期間の変化

Cursorのデータ保持ポリシーは2025年4月に大幅更新され、透明性が向上しました。

プライバシーモードをONにした場合、Cursor社および全てのAIプロバイダーとの間でゼロデータ保持契約が締結されており、コードが保存されることはありません。以前はOpenAIとAnthropicが信頼・安全性確保のため30日間プロンプトを保持していましたが、2025年4月の更新でこれもゼロ保持に変更されました。

プライバシーモードをOFFにした場合でも、Fireworks、Baseten、Togetherなどのインフラプロバイダーは推論速度改善のために最小限の期間のみデータを保持し、その後は安全に削除されます。アカウント削除時は、全データが適切な期間内に完全削除されます。

SOC 2 Type II認証など、企業レベルのセキュリティ対応

CursorはSOC 2 Type II認証を取得しており、第三者機関による厳格なセキュリティ監査をクリアしています。

この認証は、企業の内部統制やデータ保護策が信頼できる水準にあることを示すものです。

- SOC 2 Type II認証:第三者機関による厳格なセキュリティ監査をクリア

- 年次侵入テスト:外部の信頼できるセキュリティ企業に委託

- GDPR準拠:欧州の厳格なデータ保護規制に対応

- CCPA準拠:米国カリフォルニア州の消費者プライバシー法に対応

ReAlice株式会社 AIコンサルタント

ReAlice株式会社 AIコンサルタントCursorのセキュリティは技術的な堅牢性と、運用の透明性の両面で高水準に整備されています。特に、2025年のゼロデータ保持化によって、入力データが外部に残らない仕組みが確立された点は大きな進歩です。ただし、プライバシーモードの設定有無によってデータ処理の扱いが変わるため、企業利用時には運用ポリシーで明確に管理することが重要です。

判明した脆弱性とその影響を解説

Cursorは高い利便性を持つ一方で、複数の重大な脆弱性が報告されています。

セキュリティリスクを正しく理解したうえで、企業導入の可否を判断しましょう。

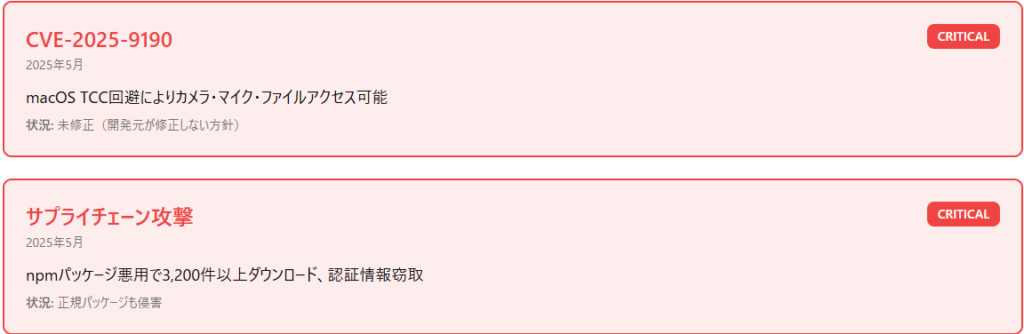

macOS TCC回避やサプライチェーン攻撃など主要な事例

2025年5月、macOS版Cursorに深刻な脆弱性が発見されました。CVE-2025-9190として追跡されるこの脆弱性は、ElectronフレームワークのRunAsNodeフューズが有効化されていることに起因します。

攻撃者がmacOSのTCC(透明性・同意・制御)プライバシー保護機構を回避して、Cursorが持つ権限を悪用できるというものです。具体的には、ユーザーの書類・ダウンロード・デスクトップフォルダ、カメラ、マイクなどにアクセス可能になります。Afine Securityの研究者が適切な手順で脆弱性を報告しましたが、Cursor開発チームは「脅威モデルの範囲外」として修正しない方針を示しました。

さらに2025年5月には、npmパッケージを悪用した大規模サプライチェーン攻撃が発生しました。「sw-cur」「aiide-cur」などの悪意あるパッケージが3,200件以上ダウンロードされ、認証情報の窃取とmain.jsファイルの改ざんが行われています。この攻撃では「rand-user-agent」という正規パッケージも侵害され、多くのCursorユーザーが被害を受けました。

各脆弱性の深刻度と修正状況

2025年7月、MCP(Model Context Protocol)機能を悪用した2つの重大な脆弱性が発見され、同月中に修正されました。CVE-2025-54135(CVSSスコア8.5、High)は、プロンプトインジェクション攻撃により、SlackやGitHub経由でリモートコード実行が可能になるものです。

攻撃者は承認後にMCP設定を変更することでRCE(リモートコード実行)を実現でき、開発者のマシンに保存された機密認証情報、クラウドアクセスキーなどを窃取可能でした。CVE-2025-54136も同様にMCP関連の脆弱性で、いずれも2025年7月に発見され、同年7月29-31日にバージョン1.3で修正されました。

チェック・ポイント・リサーチの分析によると、これらの脆弱性は単なるコード実行にとどまらず、ソースコード、知的財産、内部コミュニケーションを検知されることなく窃取できる可能性があります。

セキュリティ研究者による指摘ポイント

セキュリティ専門家は、CursorのようなAIツールがソフトウェア開発に深く統合される中、そのセキュリティモデルは完璧である必要があると指摘しています。

特に懸念されているのは、開発者のマシンに保存された認証情報を悪用した権限昇格のリスクです。企業ネットワークへのアクセスをさらに拡大される可能性があるため、AIツールチェーンの信頼性破綻につながると警告されています。

- macOS TCC回避の脆弱性は開発元が修正しない方針を示し、セキュリティコミュニティから強い批判

- Afine Securityは公開開示に踏み切り、ユーザーに自己防衛策を講じるよう呼びかけ

- 実務支援の経験から、脆弱性の修正状況だけでなく開発元のセキュリティへの姿勢そのものが企業導入の判断材料に

特にmacOS版の未修正脆弱性については、macOS環境での利用を避けるか、厳格なアクセス制御を併用する運用設計が求められるでしょう。

macOS版のTCC回避脆弱性など、依然として注意すべきリスクを抱えています。特に、開発元が一部脆弱性を「仕様範囲外」として修正を見送っている点は、企業利用時の信頼性評価に直結します。

プライバシーモードの仕組みと安心して使うための実践ガイド

ここまでのリスクを踏まえたうえで、企業が実際にCursorを導入する際の鍵となるのがプライバシーモードです。

正しく理解し設定することで、AI補完の利便性とセキュリティを両立できます。

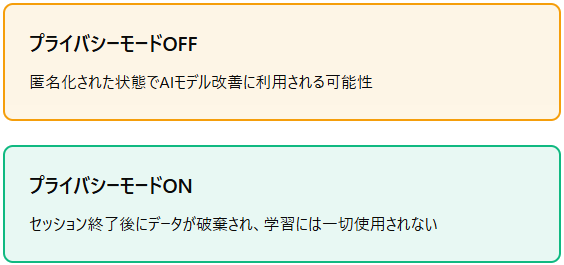

プライバシーモードONとOFFの違いは?

プライバシーモードONの場合、コード内容がAIの学習データに一切利用されず、通信は暗号化されセッション中のみ保持されます。

全てのAIプロバイダーとゼロデータ保持契約が結ばれており、セッション終了後にデータは即座に削除されます。一方、OFFの場合は匿名化された一部データがモデル改善目的で送信され、一定期間サーバーに保存される可能性があります。

ログ保持についても、ONではセッション終了後に削除されますが、OFFでは一定期間保存されます。チーム共有機能にも違いがあり、ONでは同期制限がかかる場合があります。通信の暗号化はどちらのモードでも実施されますが、データの保持期間と利用目的が大きく異なる点を理解しておきましょう。

プライバシーモードを設定する流れ

Cursorのプライバシーモードは、通常の設定画面(VS Code Settings)からは設定できません。画面右上の歯車アイコンをクリックするか、「Cursor → Preferences → Cursor Settings」を開く必要があります。

チーム全体へ適用するには

企業やチームでCursorを導入する場合、管理者権限で全メンバーに一括適用することが可能です。チームメンバーは自動的にプライバシーモードが強制適用され、個人で設定を変更できなくなります。

チームがプライバシーモードを強制している場合、メンバーは自動的にプライバシーモードが適用され、個人で設定を変更できなくなります。これにより情報漏洩のリスクが最小化されます。

プライバシーモード利用時の制約事項と注意点

バックグラウンドエージェントなどの一部機能が無効になるため、プライバシーと機能性のバランスを考慮する必要があります。事前の動作確認が不可欠です。

これらの制限は、セキュリティを最優先する設計の証でもあります。企業が扱うコードには社外秘情報や顧客データが含まれるため、実務では精度より安全性を重視する判断が賢明です。

企業環境では、チーム単位で強制適用し、個人設定によるリスクを排除する運用が理想的です。機能制限が一部発生するものの、それは安全設計の結果であり、コード保護を最優先する企業姿勢に合致します。

企業導入の判断基準と比較で分かる安心ポイント

プライバシーモードを理解したうえで、次に企業導入の可否を判断していきます。

自社のセキュリティポリシーとの整合性を慎重に評価する必要があります。他のAIコーディングツールとの比較も重要な判断材料です。

自社に合うかどうかのリスク評価方法

業界別にリスク評価の基準を設定しましょう。医療・金融など高度な機密性を求められる業界では、データが国外のサーバー(米国AWS)に転送されることがGDPRや個人情報保護法の観点から問題になる場合があります。

具体的な評価フレームワークとして、データを3段階に分類する方法があります。

- レベル1(公開可能):Cursor利用可

- レベル2(社内限定):プライバシーモードONで利用可

- レベル3(極秘):Cursor利用禁止

NDA(秘密保持契約)や機密保持契約との整合性も確認が必要でしょう。社内のIT統制やセキュリティポリシーとの適合性を情報セキュリティ部門と法務・コンプライアンスチームで確認することをお勧めします。

他ツール(GitHub Copilot・Codeium)とのセキュリティ比較

CursorとGitHub Copilotのプライバシー管理は大きく異なります。Copilotでは入力データがGitHubやMicrosoftのサーバーに送信されます。Businessプランではコードスニペットは即削除されますが、使用状況データは24ヶ月保持されます。

一方、Cursorのプライバシーモードでは学習・改善目的には一切使われない設計です。

CodeiumはSOC 2 Type II認証を取得し、ゼロデータ保持モードを強制できる点が特徴です。自社ホスト型デプロイも可能で、データが一切外部に出ない環境を構築できます。CursorはSOC 2 Type II認証を取得しており、チーム単位での制御性と安全性を重視した設計になっています。

利便性重視のCopilotに対し、Cursorはセキュリティ重視の選択肢といえるでしょう。

導入前のセキュリティチェックリスト

- プライバシーモード設定が全社員の環境で初期設定としてONになっているか確認

- AI利用に関するガイドライン・禁止事項を明文化(例:「顧客の個人情報を含むコードでは使用禁止」「APIキーは環境変数で管理し、コードに直接記述しない」)

- データ分類基準を定義し、AIツールに入力できる情報とできない情報を明確化(例:公開リポジトリのコードは可、顧客データベースのスキーマは不可)

- API通信や操作ログを社内で監査できる体制を構築し、四半期ごとに遵守状況を確認

- 社員がAIツールの仕組みとリスクを理解しているかを確認し、定期的な教育体制を整備

導入する際は「どの情報を扱うか」を明確に線引きすることが重要です。データ分類とプライバシーモード設定を組み合わせ、業種や法規制に応じた柔軟なリスク管理が可能になります。他ツールと比較しても、Cursorは制御性と透明性のバランスが取れておりセキュリティ優先の企業には適した選択肢といえるでしょう。

安全に使うための実践的セキュリティ対策

Cursorを企業で安全に運用するには、技術的対策と組織的対策の両面からアプローチする必要があります。

ファイル名やAPIキー管理など技術的対策

ファイル名に機密情報やプロジェクト名を含めないようにしてください。Cursorはファイル名を難読化して保存しますが、完全に安全とは言えません。

APIキーやトークンは環境変数やシークレット管理ツール(AWS Secrets Manager、Azure Key Vaultなど)を使用し、コード内に直接記述しないことが鉄則です。

- コードベースインデックス化機能は便利ですが、機密性の高いプロジェクトでは無効化を検討(プライバシーモード有効時は実際のコードは保存されず、暗号化された埋め込みとメタデータのみが保存)

- .cursorignoreファイルを作成し、特定のファイルやディレクトリの除外を試みる(ベストエフォートであり完全な保証はない)

- Gitのフックを使ってleakチェックを自動化し、APIキーや機密情報の誤コミットを防ぐ

社内で守るべき運用ルールと社員教育

社内ガイドライン策定では、使用禁止データを明確化し、顧客データ・個人情報・契約書などを含むコードでの利用制限を設けることが効果的です。

社員教育プログラムでは、プライバシーモードの意義とリスクを理解させ、定期的な研修を実施してください。

Cursorの安全な使い方ワークショップを実施し、プライバシーモードの設定方法と重要性を理解させる。

四半期ごとにセキュリティインシデント事例を共有し、AIツール利用時の注意点を再確認する。

コードレビュープロセスにAIツール利用のチェック項目を組み込み、機密情報が誤って送信されていないかを確認。

NDA違反リスクを防ぐため、社員が無意識に契約上の秘密情報をAIに送信しないよう注意喚起が必要です。

定期的な監査とインシデント対応のフロー

ログ監視とアラート設定を行い、異常な通信パターンやデータ送信量の増加を検知する仕組みを構築してください。四半期ごとに社内セキュリティ監査を実施し、プライバシーモード設定の遵守状況を確認することをお勧めします。

インシデント対応フローでは、情報漏洩が疑われる場合の報告ルート、対応責任者、調査手順を明文化しておく必要があるでしょう。

- ベンダーとのSLA(サービスレベルアグリーメント)を確認し、セキュリティインシデント発生時の対応方針を事前に合意

- 年次での侵入テストやセキュリティ認証の更新状況を追跡し、Cursorの最新セキュリティ体制を把握

安全に運用するためには、技術的対策と運用ルールを一体で設計することが不可欠です。特にAPIキー管理や.cursorignoreの活用は、情報漏洩を未然に防ぐ基本対策となります。加えて社員教育と監査体制を定期的に実施し、ツール利用の安全性を継続的に検証する仕組みを持つことが望ましいです。

よくある質問|Cursorの情報漏洩や安全性に関する悩み解消

企業導入を検討する際に多く寄せられる質問について、実践的な視点から回答します。

プライバシーモードで精度は落ちる?

プライバシーモードをONにすると、あなたのコードが今後のAI改善に使用されなくなります。ただし、既存のモデル知識をもとに補完が行われるため、基本的なコード提案機能は十分に機能します。バックグラウンドエージェントなど一部機能は制限されます。

精度を多少犠牲にしてでも安全性を高めたい場合にはONが推奨です。企業の機密プロジェクトでは精度よりもリスク回避が優先されるべきでしょう。

APIキー利用時のデータ送信範囲は?

独自のOpenAI APIキーを設定した場合でも、リクエストは必ずCursorのAWSサーバーを経由します。これはプロンプト構築がCursorのサーバー上で行われ、Fireworksのカスタムモデルが良好なユーザー体験に不可欠なためです。

現時点では、OpenAI/Azure/Anthropicの企業向けデプロイメントへの直接ルーティング機能はありません。セルフホスト型サーバーデプロイオプションも未提供です。したがって、APIキー利用でもデータ送信経路は変わらないため、プライバシーモードの設定が重要になります。

個人開発や副業利用のリスクは?

フリーランスや個人開発者でも、プライバシーモードをONにしておくメリットはあります。外部APIキーやトークンを含むコードを扱う場合、意図しない送信を防ぐために重要です。公開リポジトリやSNSでコードを共有する習慣がある人は、補完履歴やログが残らないことで情報管理の透明性を保ちやすくなります。

学習目的やオープンソース活動で利用する際には、AIの補完精度が落ちることを理解しておきましょう。用途に応じてON・OFFを切り替える柔軟性が大切です。

過去に送ったデータはどうなる?

プライバシーモードをOFFで使用していた期間のデータは、既にAIの学習に使われている可能性があります。ただし、アカウントを削除することで、全てのデータが適切な期間内に完全削除されます。

既存の訓練済みモデルは即座に再訓練されませんが、今後訓練される新しいモデルには削除されたデータは使用されません。過去のデータを確実に削除したい場合は、アカウント削除が最も確実な方法です。設定変更だけではなく、削除オプションも検討してください。

監査報告書はどこで入手できる?

CursorのSOC 2 Type II監査報告書は、trust.cursor.comでリクエスト可能です。企業の情報セキュリティ部門や法務部門が詳細を確認したい場合、このサイトから公式ドキュメントを入手できます。

年次侵入テストの概要レポートも同じサイトで提供されています。セキュリティ関連の質問や懸念がある場合は、security@cursor.comに直接問い合わせることも可能です。企業導入の判断材料として、これらの公式ドキュメントを活用することをお勧めします。