ISO/IEC 81001-5-1準拠の医療機器AI開発:サイバーセキュリティ対策と開発効率化の完全ガイド

医療機器におけるAI技術の普及が加速する中、ISO/IEC 81001-5-1規格への対応が急務となっています。

2024年4月1日にJIS T 81001-5-1が施行され、プログラムを用いた医療機器には厳格なサイバーセキュリティ対策が義務付けられました。特にAI搭載医療機器では、従来の脅威に加えて機械学習モデルへの敵対的攻撃や学習データの汚染といった新たなリスクへの対応が不可欠です。

本記事では、IEC 81001-5-1:2021の要求事項を満たしながら、AI開発の効率化を実現する具体的な手法について、実際の企業事例とともに詳しく解説します。脅威軽減試験の実施方法から、トランジションヘルスソフトウェアへの対応、SBOM管理まで、医療機器製造業者が直面する課題と解決策を網羅的にご紹介します。

- ISO/IEC 81001-5-1とJIS T 81001-5-1の基本概要

- AI搭載医療機器特有のサイバーセキュリティリスクと脅威軽減試験の実施方法

- トランジションヘルスソフトウェアへの効率的な対応方法と段階的移行アプローチ

- 大手・中小企業の具体的な導入事例とAI診断システムでの実装パターン

- 開発効率化を実現するツール活用方法と認証取得までのロードマップ

ISO/IEC 81001-5-1とAI開発の基礎知識

81001-5-1とは何か?医療機器サイバーセキュリティ規格の概要

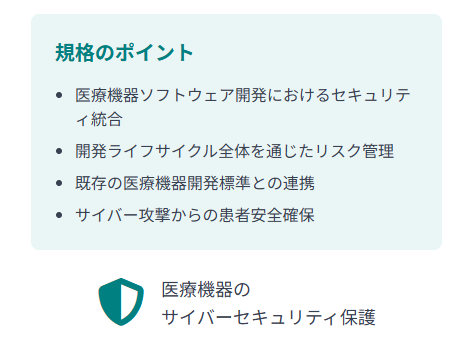

IEC 81001-5-1は、ヘルスソフトウェアとヘルスITシステムの安全性、有効性、セキュリティに関する国際規格です。この規格は、医療機器のソフトウェア開発ライフサイクル全体にわたってサイバーセキュリティ対策を統合することを目的としています。

医療のデジタル化に伴い、AI診断支援システムなどの新たな技術要素に対するセキュリティ対策の重要性が指摘されています。

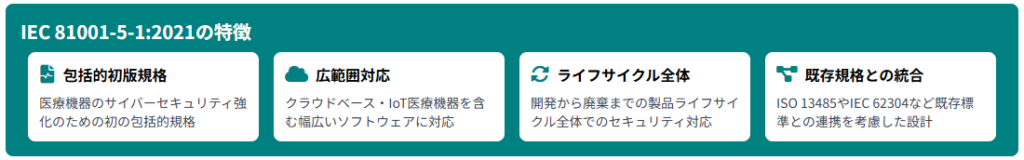

2021年に発行されたIEC 81001-5-1:2021は、医療機器製造業者に対してサイバーセキュリティプロセスの実装を求めています。これらの要件は、既存のISO 13485やIEC 62304といった医療機器開発標準に追加される形で実装されます。

ヘルスソフトウェアとヘルスITシステムのセキュリティ要件

ヘルスソフトウェアには、診断支援AI、治療計画システム、患者モニタリングシステムなど、様々な種類があります。

これらのシステムは患者の生命に直接関わるため、高度なセキュリティ要件が求められます。規格では、データの機密性、完全性、可用性を確保するための具体的な技術的対策を定義しています。

IEC 81001-5-1:2021の主要な変更点と特徴

IEC 81001-5-1:2021は、医療機器のサイバーセキュリティ強化のための包括的な初版規格として発行されました。この規格は、クラウドベースの医療システムやIoT医療機器を含む幅広い医療機器ソフトウェアに対応したセキュリティ要件を規定しています。

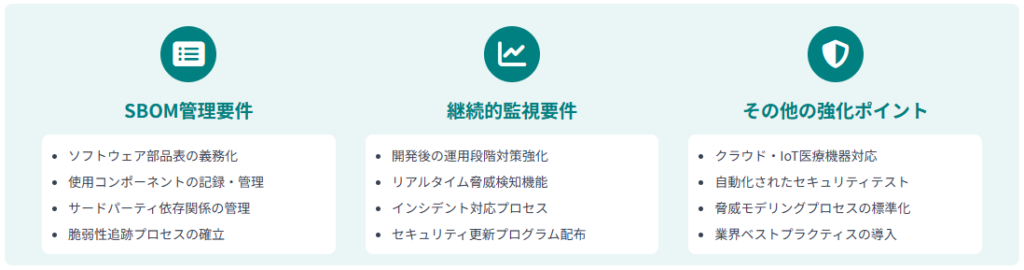

特に注目すべきは、SBOM(Software Bill of Materials)の管理要件です。これにより、医療機器に使用されるソフトウェアコンポーネントの記録と管理が規定されています。

また、継続的なセキュリティ監視に関する要件も含まれており、開発後の運用段階でのセキュリティ対策が強化されています。

JIS T 81001-5-1との関係性と国内適用状況

2024年4月1日からの施行内容と移行期間

日本では、JIS T 81001-5-1が2024年4月1日から施行されています。この国内規格は、国際規格IEC 81001-5-1と整合性を保ちながら、日本の医療機器規制に適合するよう調整されています。

医療機器製造業者は、薬機法に基づく承認申請時にこの規格への適合を示すことが求められます。

既存の医療機器については段階的な対応が認められており、トランジションヘルスソフトウェアの適用等による対応が可能とされています。

医療機器基本要件基準第12条第3項への対応

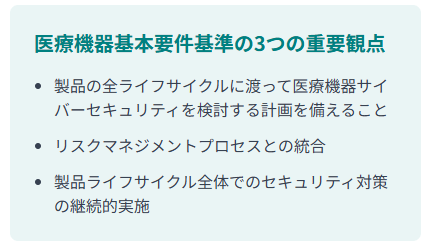

医療機器基本要件基準第12条第3項では、医療機器のサイバーセキュリティ対策が明確に規定されています。

JIS T 81001-5-1は、この要件を満たすための具体的な手法を提供しており、製造業者はこの規格に従うことで法的要件を満たすことができます。

AI搭載医療機器における規格適用の重要性

医療AI特有のサイバーセキュリティリスク

AI搭載医療機器には、従来の医療機器にはない特有のリスクが存在します。機械学習モデルに対する敵対的攻撃、学習データの汚染、モデルの逆解析による機密情報の漏洩などが主要な脅威として挙げられます。

医療分野では、これらのリスクが患者の安全に直接影響するため、より厳格な対策が必要です。

機械学習モデルの脆弱性と対策

機械学習モデルの脆弱性には、プロンプトインジェクション攻撃やデータポイズニング攻撃などがあります。これらの攻撃により、AIシステムが誤った診断や治療推奨を行う可能性があります。

ISO/IEC 81001-5-1では、これらの脅威に対する具体的な対策として、モデルの検証プロセス、入力データの検証、出力結果の妥当性確認などを要求しています。

特に重要なのは、AIモデルの継続的な監視と更新プロセスの確立であり、新たな脅威に対して迅速に対応できる体制の構築が求められます。

ReAlice株式会社 開発担当者

ReAlice株式会社 開発担当者AIを組み込んだ医療機器においては、単なる性能評価ではなく、継続的な安全性と信頼性の担保が本質的な課題となります。

開発プロセスにおけるサイバーセキュリティ統合手法

製品ライフサイクル全体でのセキュリティ対策

設計段階からのセキュリティ・バイ・デザイン

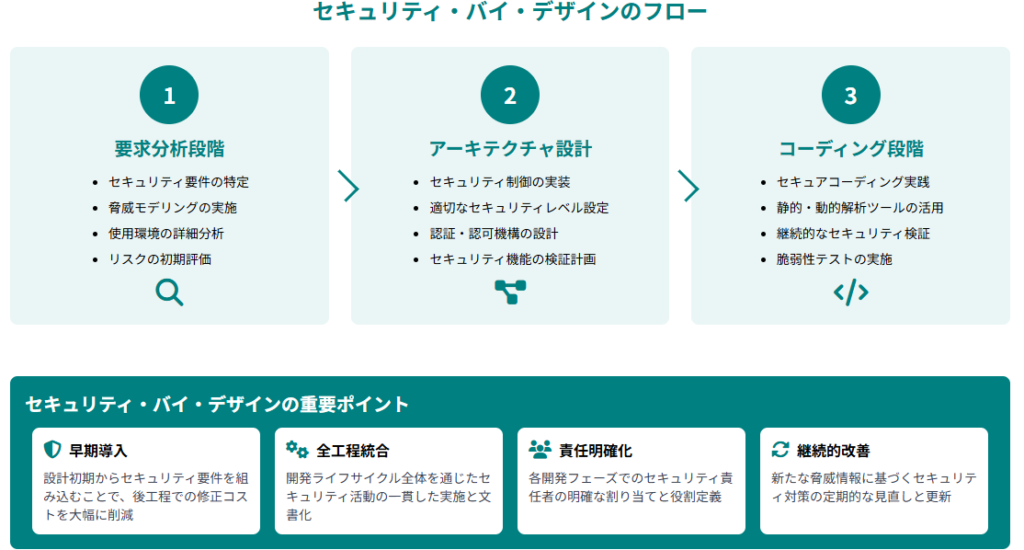

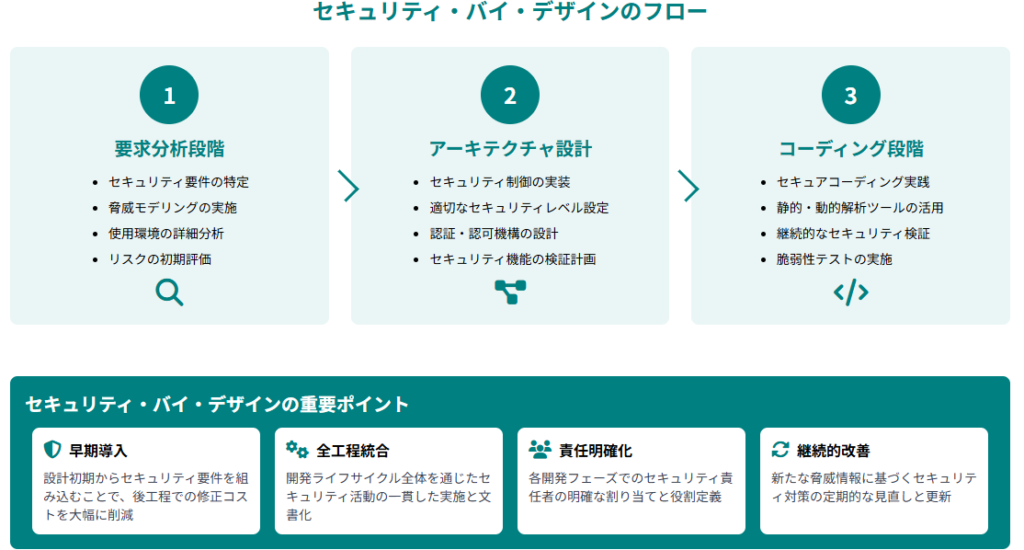

セキュリティ・バイ・デザインは、製品設計の初期段階からセキュリティ要件を組み込む手法です。ISO/IEC 81001-5-1では、要求分析段階でのセキュリティ要件の特定、アーキテクチャ設計でのセキュリティ制御の実装、コーディング段階でのセキュアコーディング実践が義務付けられています。

医療機器の設計段階では、使用環境やユースケースを詳細に分析し、適切なセキュリティレベルを設定することが重要です。例えば、AED(自動体外式除細動器)のような緊急時に使用される機器では、過度なセキュリティ対策が本来の機能を阻害しないよう配慮が必要です。

開発・テスト・運用各段階での要求事項

開発段階では、脅威モデリングと脆弱性評価が必須となります。テスト段階では、独立した評価者による侵入テストと脆弱性スキャンの実施が求められます。運用段階では、継続的な監視とインシデント対応体制の確立が必要です。

これらの各段階で、セキュリティ要件の実装状況を定期的に評価し、必要に応じて対策を強化することが重要です。

既存開発プロセスとの統合方法

IEC 62304との連携とプロセス統合

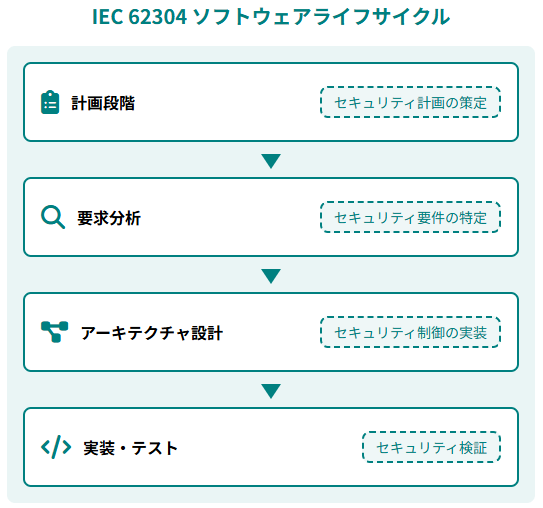

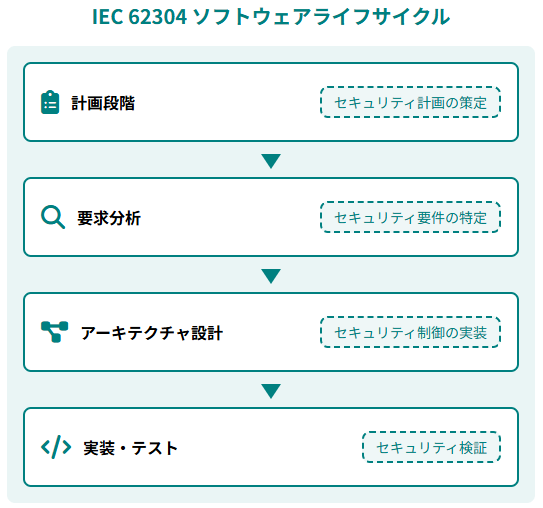

IEC 62304は医療機器ソフトウェアのライフサイクルプロセスを定義する既存の規格です。

ISO/IEC 81001-5-1は、この既存プロセスにセキュリティ要件を追加する形で設計されており、大幅なプロセス変更を必要としません。

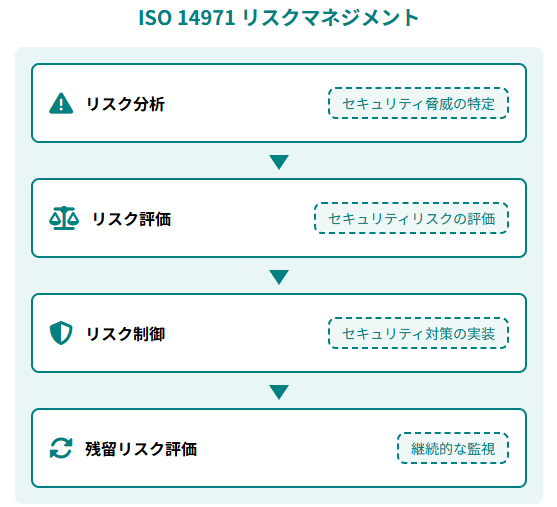

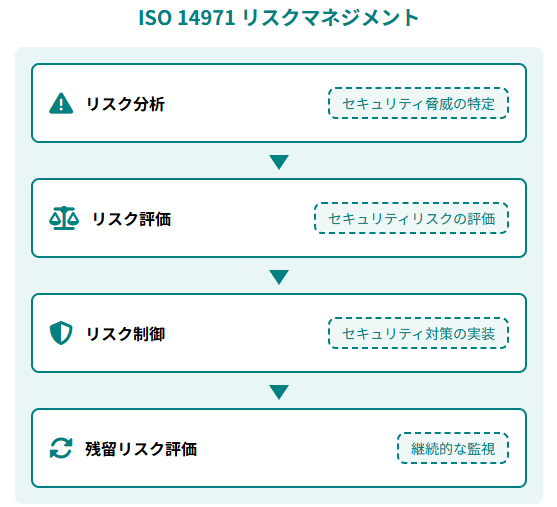

ISO 14971リスクマネジメントとの関係性

ISO 14971で定義されるリスクマネジメントプロセスに、サイバーセキュリティリスクを統合することが重要です。従来の安全性リスクに加えて、セキュリティリスクを評価し、適切な対策を講じる必要があります。

サイバーセキュリティのリスクマネジメントでは、悪意を持った攻撃者の存在も考慮したリスク評価が必要となります。IEC 81001シリーズの継続的な開発により、サイバーセキュリティリスクマネジメントに関するより詳細なガイダンスの提供が期待されています。

トランジションヘルスソフトウェアへの対応

既存医療機器のセキュリティ対策移行

既存の医療機器(レガシーデバイス)については、完全な再開発を行わずに規格に適合する方法として、トランジショナルコンプライアンス(移行適合)が認められています。

これにより、既存製品の安全な保守実践を通じて規格要件を満たすことが可能です。

付属書Fの要求事項と実装方法

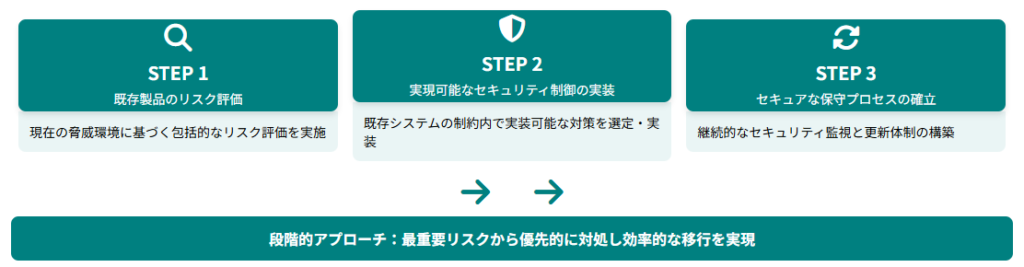

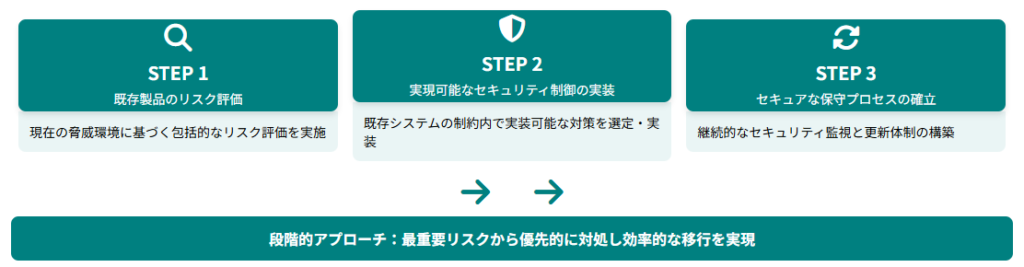

ISO/IEC 81001-5-1の付属書Fでは、トランジションヘルスソフトウェアに対する具体的な要求事項が定義されています。これには、既存システムの脆弱性評価、リスク軽減策の実装、継続的な監視体制の確立などが含まれます。

実装においては、段階的なアプローチが推奨されており、最も重要なリスクから優先的に対処することで、効率的な移行が可能となります。

セキュリティ対策は設計初期から運用後まで一貫して考慮すべきであり、単なる追加要件ではなく製品品質の一部として扱うべきです。特に医療機器では、過度な制約が臨床上の使い勝手を損なう可能性もあるため、技術的合理性に基づく調整が不可欠です。

AI開発におけるリスクマネジメントと脅威対策

サイバーセキュリティリスクの特定と分析

脅威モデリングの実施方法

脅威モデリングは、システムに対する潜在的な脅威を体系的に特定し、評価するプロセスです。

医療AIシステムでは、STRIDE(Spoofing、Tampering、Repudiation、Information Disclosure、Denial of Service、Elevation of Privilege)フレームワークを基に、AI特有の脅威を追加して評価します。

- 攻撃者の動機や能力の詳細分析

- 攻撃手法の体系的な整理

- システムの脆弱性の特定

- AI特有の脅威パターンの評価

AI特有の脆弱性評価手法

AIシステムの脆弱性評価では、従来のソフトウェア脆弱性に加えて、機械学習モデル固有の脆弱性を評価する必要があります。

これには、敵対的サンプル攻撃、モデル抽出攻撃、メンバーシップ推論攻撃などが含まれます。

- 敵対的サンプルの生成テスト

- モデルの堅牢性評価

- プライバシー保護機能の検証

- データ汚染攻撃への耐性テスト

脅威軽減試験とセキュリティ検証

ペネトレーションテストの実施要領

ISO/IEC 81001-5-1では、独立した評価者によるペネトレーションテストの実施が義務付けられています。

医療機器のペネトレーションテストでは、患者の安全性を最優先に考慮し、実際の医療環境への影響を最小限に抑えながら実施する必要があります。

- ネットワーク通信の脆弱性検証

- ユーザーインターフェースの攻撃耐性

- データストレージのセキュリティ

- 外部システムとの連携部分

脆弱性スキャンとファジングテスト

脆弱性スキャンは、既知の脆弱性を自動的に検出するプロセスです。

医療機器では、NIST National Vulnerability Database(NVD)やCVE(Common Vulnerabilities and Exposures)データベースを参照し、使用しているソフトウェアコンポーネントの脆弱性を定期的にチェックします。

ファジングテストでは、異常な入力データを意図的にシステムに送信し、予期しない動作や脆弱性を発見します。

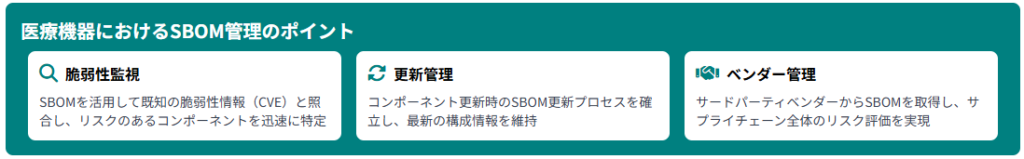

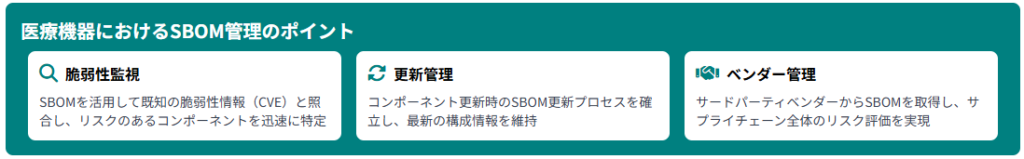

SBOM(Software Bill of Materials)の活用

ソフトウェア部品表の作成と管理

SBOMは、医療機器に使用されるすべてのソフトウェアコンポーネントの詳細なリストです。これには、オープンソースライブラリ、商用ソフトウェア、内製コンポーネントなどが含まれます。

- コンポーネント名とバージョン情報

- ライセンス情報と使用条件

- 既知の脆弱性情報(CVE番号)

- 依存関係とサプライチェーン情報

SBOMの作成により、使用しているコンポーネントの脆弱性を迅速に特定し、必要な対策を講じることが可能となります。

サプライチェーンセキュリティの確保

医療機器のソフトウェアサプライチェーンには、多数のベンダーが関与しています。

SBOMを活用することで、サプライチェーン全体のセキュリティ状況を把握し、リスクの高いコンポーネントを特定できます。

特に重要なのは、サードパーティコンポーネントのライセンス管理とセキュリティ更新の追跡です。

AIを含む医療機器では、一般的な脅威分析手法に加えて、学習モデル特有のリスクも見逃せません。特に、敵対的手法への耐性やモデル抽出リスクの評価は、セキュリティの信頼性に直結します。

開発効率化を実現するAI活用とツール導入

AI開発支援ツールによる効率化メリット

自動化ツールによる開発工数削減

AI技術を活用した開発支援ツールの導入により、手動でのコードレビューやテスト実行にかかる時間の短縮が期待されます。特に、セキュリティテストの自動化は、継続的な品質確保への貢献が見込まれます。

- 静的解析ツールによる脆弱性の自動検出

- 動的解析ツールによるランタイム脆弱性の発見

- 依存関係スキャンによるサードパーティリスクの評価

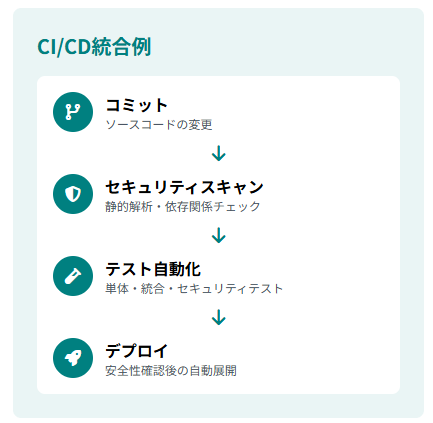

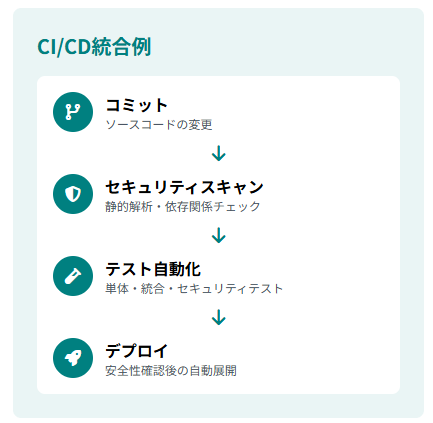

- CI/CDパイプラインへの統合による継続的監視

自動化ツールの活用により、開発者はより創造的な作業に集中でき、全体的な開発効率が向上します。

セキュリティ検証の自動化と品質向上

セキュリティ検証プロセスの自動化により、継続的なセキュリティ監視と迅速な脅威対応が可能となります。静的解析ツール、動的解析ツール、依存関係スキャンツールなどを CI/CDパイプラインに統合することで、開発プロセス全体でのセキュリティ品質を向上させることができます。

これにより、セキュリティ問題の早期発見と修正が可能となり、後工程での修正コストを大幅に削減できます。

社内開発体制の最適化手法

開発チームのスキル向上とトレーニング

ISO/IEC 81001-5-1 への対応には、開発チーム全体のサイバーセキュリティスキル向上が不可欠です。定期的なセキュリティトレーニングと最新の脅威情報の共有により、チーム全体のセキュリティ意識を向上させることが重要です。

セキュアコーディングの基本原則とベストプラクティスの習得

医療機器特有のセキュリティ要件と規格への理解を深める

最新の脅威動向と対策技術の継続的な学習体制の確立

専門的な研修プログラムの活用により、効率的なスキル向上が可能です。

セキュリティ専門家との連携体制構築

社内のセキュリティ専門知識が不足している場合は、外部の専門家との連携体制を構築することが効果的です。セキュリティコンサルタント、ペネトレーションテスト専門家、規格適合性評価機関などとの協力関係を築くことで、効率的な規格対応が可能となります。

特に重要なのは、開発初期段階からセキュリティ専門家を巻き込み、セキュリティ・バイ・デザインを実現することです。

コンサルティングサービスの活用方法

規格準拠支援サービスの選定ポイント

ISO/IEC 81001-5-1 準拠支援サービスを選定する際は、医療機器業界での実績、規格に関する深い知識、実装支援能力を重視する必要があります。また、継続的なサポート体制や、最新の脅威情報の提供能力も重要な選定基準となります。

- 医療機器業界での豊富な実績と専門知識

- ISO/IEC 81001-5-1規格への深い理解

- 実装から認証取得までの包括的支援

- 継続的なサポート体制の充実

- 最新の脅威情報と対策技術の提供

サービス提供者の認証状況や、過去の成功事例も参考にすべき要素です。

認証取得までのロードマップ策定

規格適合から認証取得までのロードマップ策定では、現状評価、ギャップ分析、実装計画、検証・妥当性確認、認証審査の各段階を明確に定義する必要があります。各段階での成果物の品質確保と、継続的な改善プロセスの確立が重要です。

特に重要なのは、各段階での進捗管理と、リスクの早期発見・対応体制の構築です。

自動化ツールの導入は、品質担保と開発効率の両立を可能にし、手動作業に伴う属人性の排除にも寄与します。

具体的な導入事例と成功パターン

医療機器メーカーの導入事例

大手医療機器メーカーの取り組み事例

大手医療機器メーカーでは、IEC 81001-5-1への対応を戦略的に進めています。特に注目すべきは、既存の品質管理システム(QMS)との統合アプローチです。多くの企業が、ISO 13485で確立された品質管理プロセスにサイバーセキュリティ要件を組み込むことで、効率的な実装を実現しています。

これらの企業では、セキュリティ実践の標準化により、明確で実行可能なタスクとプロセスに依拠できるようになっています。

医療機関では、クラウドベースの電子カルテシステム「Warokuホスピタルカルテ」の導入により、投資や運用コストを考慮したサイバーセキュリティ対策を実現している事例があります。

中小企業における効率的な対応方法

中小企業では、限られたリソースで効率的に規格対応を進める必要があります。医療機器のサイバーセキュリティ対策においては、段階的な実装アプローチが推奨されています。最も重要なリスクから優先的に対処し、徐々に対応範囲を拡大することが効果的とされています。

また、外部専門機関との連携により、内部リソースの不足を補完することが重要な課題解決手法として位置づけられています。

医療機関におけるサイバーセキュリティ対策では、強固なパスワード設定やUSB等の接続制限といった基本的なセキュリティ対策が推奨されており、中小企業でも実装可能な対策として重要視されています。

AI診断システムでの実装例

画像診断AIのセキュリティ対策

画像診断AIシステムでは、医療画像データの機密性保護と診断結果の完全性確保が重要な課題となります。実装例では、エンドツーエンド暗号化による画像データの保護、デジタル署名による診断結果の改ざん防止、アクセス制御による権限管理などが実施されています。

TLS1.3以上とクライアント認証によるセキュアなネットワーク接続

デジタル署名による診断結果の改ざん防止機能の実装

AIモデルに対する敵対的攻撃への対策と異常検知機能

特に重要なのは、AIモデルに対する敵対的攻撃への対策であり、入力画像の検証機能や異常検知機能の実装が必要です。

医療AIプラットフォーム技術研究組合(HAIP)では、2024年10月に「医療・ヘルスケア分野における生成AI利用ガイドライン」を策定し、生成AIの医療分野での安全な利用促進を目的としたガイダンスを提供しています。

治療支援AIシステムの安全性確保

治療支援AIシステムでは、治療推奨の正確性と患者安全性の確保が最優先事項です。実装では、多層防御アプローチが採用されており、入力データの検証、AIモデルの出力検証、臨床医による最終確認プロセスなどが組み込まれています。

また、システムの可用性確保のため、冗長化構成やバックアップシステムの実装も重要な要素となっています。Dr.JOY株式会社では、Google CloudのCloud ArmorとCloud IDSを活用し、医療業界特有のセキュリティ要件に対応した短期間での実装と運用しやすい体制を構築しています。

導入時の課題と解決策

よくある実装上の問題点

ISO/IEC 81001-5-1の実装において、多くの企業が直面する共通の課題があります。

最も頻繁に報告される問題は、既存の開発プロセスとの統合の複雑さです。特に、従来の品質管理システムにサイバーセキュリティ要件を組み込む際の調整作業が課題となっています。

- 既存開発プロセスとの統合の複雑さ

- 独立した評価者の確保困難

- 適切なテスト環境の構築コスト

- 専門知識を持つ人材の不足

- 継続的な監視体制の確立

また、セキュリティテストの実施において、独立した評価者の確保や、適切なテスト環境の構築も大きな課題として挙げられています。2025年のサイバーセキュリティ脅威の増大により、AIを活用した高度な防御策の重要性が高まっており、従来の対策だけでは不十分な状況となっています。

効果的な課題解決アプローチ

医療機器のサイバーセキュリティ対策では、段階的な実装アプローチが推奨されています。

まず、リスクベースの優先順位付けを行い、最も重要なセキュリティ要件から実装を開始します。これにより、限られたリソースを効果的に活用することが期待されます。

また、外部専門機関との戦略的パートナーシップを構築し、内部リソースの不足を補完することが重要とされています。医療機関のサイバーセキュリティ対策は緊急性の高い課題として認識されており、システム・機器ベンダーとのリスクコミュニケーションの重要性が指摘されています。

画像診断や治療支援AIの領域では、データ保護とモデルの堅牢性を両立させる設計が求められます。限られたリソースで対応するには、フェーズごとの優先度設定と外部連携の柔軟性が重要です。

将来性とAI開発の展望

医療AI市場の成長とセキュリティ要求の高度化

次世代医療機器におけるセキュリティトレンド

医療機器市場では、AI技術の進歩とサイバー攻撃の複雑化により、セキュリティ要求が高度化しています。

IEC 81001-5-1:2021は、IEC 62443-4-1に基づいて開発された国際規格であり、産業用制御システムのセキュリティノウハウを医療機器分野に適用したものです。

これらの技術により、より堅牢で効率的なセキュリティシステムの構築が可能になっています。特に、IEC 81001-5-1では、既存のJIS T 2304(IEC 62304)のライフサイクルプロセスやJIS T 14971のリスクマネジメントプロセスに対して、セキュリティに必要なアクティビティを追加するアプローチが採用されています[4]。

国際的な規格動向と日本の対応

欧州では、2028年までにIEC 81001-5-1が調和規格として認定される予定であり、MDR(医療機器規則)の下で正式に要求されることになります。

米国では、FDAがサイバーセキュリティに関する新たなガイダンスを発行し、より厳格な要件を課しています。

日本では、JIS T 81001-5-1:2023として国内規格化が完了し、医療機器基本要件基準第12条第3項への対応が義務付けられています。京都府の資料によると、プログラムを用いた医療機器のサイバーセキュリティの確保について、IEC 81001-5-1等の国際的に用いられている適切な規格等への適合が求められています。

JIS T 81001-5-1:2023の国内規格化完了と適用開始

既存規格IEC 62304 ED.2の延期とサイバーセキュリティ対応の強化

欧州でのISO/IEC 81001-5-1調和規格認定と完全適合期限

AI技術進歩に対応したセキュリティ対策

新興AI技術への対応準備

生成AI技術の医療分野への応用が急速に進む中、新たなセキュリティ課題への対応が必要となっています。プロンプトインジェクション攻撃、データポイズニング攻撃、モデル抽出攻撃など、従来のセキュリティ対策では対応できない脅威が増加しています。

IEC 81001-5-1は、医療機器のサイバーセキュリティ強化のための包括的な枠組みを提供する規格として、セキュリティリスク管理プロセス、ソフトウェア開発プロセス、ソフトウェア保守プロセスなどの重要なプロセスを定義しています。

これらのプロセスは、IEC 62443-4-1の要求事項に由来しており、産業用制御システムで培われたセキュリティノウハウが活用されています。

- セキュリティの検証及びバリデーション試験(SVV)の強化

- セキュリティ関連問題の管理(DM)プロセスの確立

- セキュリティ更新の管理(SUM)体制の構築

- セキュリティのガイドライン(SG)の継続的更新

継続的なセキュリティ向上の仕組み

継続的なセキュリティ向上には、脅威インテリジェンスの活用、定期的なセキュリティ評価、インシデント対応能力の向上が重要です。IEC 81001-5-1では、製造業者がアクティビティを文書化し、有効かつ完全に行うことを確実にする「アクティビティを確立する」という概念が導入されています。

また、AIシステムの継続的な学習と適応能力を活用し、新たな脅威に対して自動的に対応できる仕組みの構築が重要な課題となっています。

TÜV SÜDでは、ISO/TR 24971:2020及びCVSS V3を適用したセキュリティリスクアセスメント、セキュリティコントロール、セキュリティ試験の一連の設計開発の流れについて研修を提供しており、実務者のスキル向上を支援しています。

生成AI特有のリスクにも着目し、検証・更新体制を含めた継続的運用が重視されている点は評価に値します。各国の法制度と調和する動きも加速しており、今後はグローバル水準での実装対応がスタンダードになるでしょう。

ISO/IEC 81001開発×AIに関してよくある質問

81001-5-1とは何ですか?規格の基本的な内容について

ISO/IEC 81001-5-1は、ヘルスソフトウェアとヘルスITシステムの安全性、有効性、セキュリティに関する国際規格です。

この規格は、医療機器のソフトウェア開発ライフサイクル全体にわたってサイバーセキュリティ対策を統合することを目的としており、設計から継続的な評価・テストまでのセキュリティリスク管理ガイドラインを提供しています。

規格の主要な目標は、ソフトウェアとその開発・保守プロセスの両方を保護する特定のアクティビティとタスクを実装することで、ヘルスソフトウェアのサイバーセキュリティを強化することです。JIS T 81001-5-1は、ソフトウェアのサイバーセキュリティを強化するために、ライフサイクルにおいて実行するアクティビティを規定し、品質マネジメントシステムの下でヘルスソフトウェアを開発し保守することを規定しています。

JIS T 81001-5-1はいつから施行されますか?適用タイミングについて

JIS T 81001-5-1は2024年4月1日から施行されています。

この国内規格は、国際規格IEC 81001-5-1と整合性を保ちながら、日本の医療機器規制に適合するよう調整されています。既存の医療機器については段階的な対応が認められており、トランジションヘルスソフトウェアの適用等による対応が可能とされています。

医療機器製造業者は、薬機法に基づく承認申請時にこの規格への適合を示すことが求められます。JIS T 81001-5-1:2023またはIEC 81001-5-1:2021への適合性を確認することで、十分なサイバーセキュリティライフサイクル活動を確保することができます。

トランジションヘルスソフトウェアとは?既存機器への対応方法

トランジションヘルスソフトウェアとは、ISO/IEC 81001-5-1の要件が確立される前に開発された既存の医療機器ソフトウェアを指します。

これらの既存機器については、完全な再開発を行わずに規格に適合する方法として、トランジショナルコンプライアンス(移行適合)が認められています。

具体的な対応方法には、既存製品のリスク評価、実現可能なセキュリティ制御の実装、セキュアな保守プロセスの確立などが含まれ、段階的なアプローチにより効率的な移行が可能となります。PMDAの資料では、適切に実装されていないセキュリティ要求事項がないかを確認する実装レビューの重要性が強調されています。

脅威軽減試験とは何ですか?実施方法と評価基準

脅威軽減試験は、特定されたサイバーセキュリティ脅威に対する対策の有効性を検証するテストです。

ISO/IEC 81001-5-1では、独立した評価者によるペネトレーションテストと脆弱性スキャンの実施が義務付けられています。

実施方法には、脅威モデリングに基づく攻撃シナリオの作成、実際の攻撃手法を模擬したテストの実行、対策の有効性評価が含まれます。評価基準は、脅威の検知能力、対応時間、被害の最小化効果などの観点から設定されます。

規格では、脆弱性、脅威及び関連する悪影響の特定から、セキュリティに関連するリスクの推定及び評価まで、体系的なアプローチが定義されています。

AI開発における規格準拠の具体的な手順とは?

AI開発におけるIEC 81001-5-1準拠の手順は、既存のソフトウェア開発ライフサイクルにセキュリティ要件を統合する形で実施されます。

具体的には、要求分析段階でのセキュリティ要件特定、設計段階でのセキュリティ・バイ・デザイン実装、開発段階でのセキュアコーディング実践、テスト段階での脅威軽減試験実施、運用段階での継続的監視が含まれます。

AI開発においては、機械学習モデルの脆弱性評価、学習データの検証、敵対的攻撃への対策、モデルの継続的監視などの要素が一般的なベストプラクティスとして重要とされています。IEC 81001-5-1では、セキュリティライフサイクルプロセスそのものを別途規定するのではなく、既存のプロセスの枠組みに追加するアクティビティを規定しているため、効率的な実装が期待できるでしょう。