【最新版】Notion AI情報漏洩の危険性とは?企業導入前に必須のセキュリティ対策

Notion AIは、文章作成や情報整理を劇的に効率化する強力なツールとして、多くの企業で導入が進んでいます。しかし、「Notion AIを使うと情報が漏れるのでは?」「AIに入力したデータは学習に使われてしまうのでは?」といった情報漏洩やセキュリティへの不安から、導入をためらっている企業も少なくありません。

実際に、Notion AIはOpenAIやAnthropicといった外部のAIプロバイダーにデータを送信する仕組みを採用しているため、セキュリティリスクを正しく理解した上での運用が不可欠です。

この記事では、Notion AIの具体的な情報漏洩リスクから、エンタープライズプランとその他プランのセキュリティレベルの違い、企業が実践すべき6つのセキュリティ対策、法務・コンプライアンス部門が確認すべきポイントまで、AIコンサルタントの視点で徹底解説します。ぜひ最後までお読みください。

- Notion AIで発生する具体的な情報漏洩リスク

- エンタープライズプランと一般プランのセキュリティレベルの違い

- 企業が今すぐ実践すべき6つのセキュリティ対策

- Microsoft CopilotやBox AIとの詳細比較とデータ保持ポリシーの違い

- 法務・コンプライアンス部門が確認すべき重要ポイント

Notion AIの情報漏洩リスクとは

Notion AIを企業で導入する際、最も懸念されるのはデータの外部送信です。

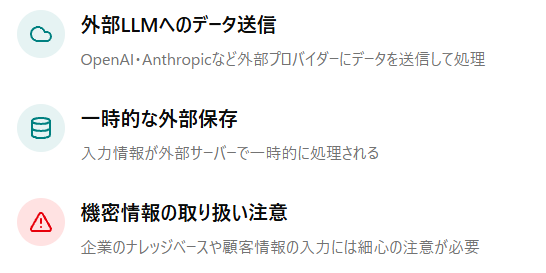

Notion AIは、OpenAIやAnthropicといった外部のLLM(大規模言語モデル)プロバイダーにデータを送信して処理を行う仕組みを採用しています。この処理方式により、入力した情報が一時的に外部のサーバーで扱われるため、機密情報の取り扱いには細心の注意が必要です。

企業のナレッジベースや顧客情報をNotion AIに入力する際は、どのデータが外部に送信されるのかを明確に理解しておく必要があります。

AIサブプロセッサーへのデータ送信で生じるリスク

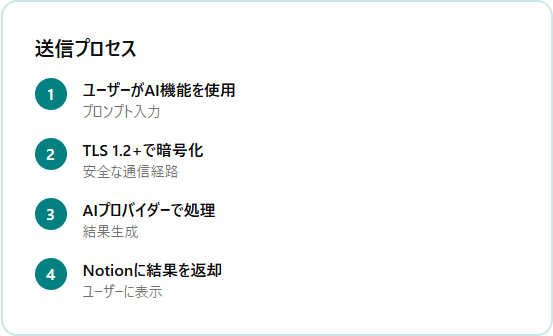

Notion AIでは、ユーザーがAI機能を利用する際、プロンプトとして入力されたデータがTLS 1.2以降で暗号化され、OpenAIやAnthropicのサーバーに送信されます。これらのAIサブプロセッサーは、送信されたデータを処理してNotion側に結果を返す役割を果たしています。

データ送信時は暗号化されているものの、外部のサーバーで一時的に処理されるという事実は、セキュリティポリシーの厳しい企業にとって重要な検討事項です。特に金融機関や医療機関など、規制が厳しい業界では、外部AIプロバイダーへのデータ送信自体が許可されないケースもあります。

30日間のデータ保持期間が持つ意味

エンタープライズプラン以外のワークスペースでは、OpenAIとAnthropicがユーザーデータを最長30日間保存し、その後削除する仕組みになっています。この30日間という期間は、AIプロバイダー側が不正利用の監視や品質改善を目的として設けているものです。

つまり、Notion AIで処理した機密情報は、最大30日間は外部サーバーに残り続ける可能性があるということです。この期間中に万が一サイバー攻撃やデータ侵害が発生した場合、企業の重要情報が流出するリスクは否定できません。

埋め込み処理で発生するデータ共有の実態

Notion AIのQ&A機能では、「埋め込み(エンベディング)」という技術を使用して、ワークスペース内の情報を検索可能な形式に変換しています。この埋め込みデータは、OpenAIの埋め込みサービスを通じて作成され、ベクトルデータベースに保存されます。

OpenAIは埋め込みサービスを通じてユーザーデータを保持することはありませんが、ベクトルデータベースに保存された埋め込みは、ページやワークスペースが削除されてから60日以内に削除されます。このプロセスにより、削除したはずのデータが最大60日間はシステム上に残存する可能性があります。

ReAlice株式会社 AIコンサルタント

ReAlice株式会社 AIコンサルタント外部AIプロバイダーとのデータ共有構造を正確に理解することです。暗号化通信が採用されているとはいえ、外部サーバーで一時的に処理・保持される仕組みは、厳格な情報管理を求められる企業にとってリスク要因となり得ます。特に30日間のデータ保持や埋め込みデータの残存期間を考慮し、機密情報の入力範囲を明確に定めた運用ルールの策定が不可欠です。

Notion AIが採用する公式セキュリティ対策

Notionは、セキュリティとプライバシー保護に関する複数の国際認証を取得しており、企業向けのセキュリティ基準を満たしています。同社はSOC 2 Type 2認証とISO 27001認証を獲得しており、情報セキュリティマネジメントシステムが適切に運用されていることが第三者によって証明されています。

これらの認証は、サービス組織のセキュリティ・可用性・機密性などに関する統制が一定期間にわたって適切に運用されていることを評価する国際的な基準です。

OpenAIとAnthropicへのデータ送信の仕組み

Notion AIは、OpenAIのGPT-4やAnthropicのClaudeといった最先端のAIモデルを活用しています。ユーザーがAI機能を使用すると、入力された内容はTLS 1.2以降の暗号化プロトコルで保護された状態でこれらのプロバイダーに送信されます。

重要なのは、送信されたデータはモデルの学習には使用されないという点です。OpenAIとAnthropicは、Notionとの契約に基づき、送信されたデータを新たなAIモデルのトレーニングに使用しないことを保証しています。この仕組みにより、企業の機密情報がAIモデルに学習され、他のユーザーへの回答に含まれるリスクは回避されています。

SOC 2 Type 2とISO 27001認証の保証範囲

SOC 2 Type 2認証は、セキュリティ、可用性、処理の完全性、機密性、プライバシーという5つの信頼サービス原則に基づき、一定期間にわたるセキュリティ統制の有効性を評価します。ISO 27001は、情報セキュリティマネジメントシステム(ISMS)に関する国際規格で、Notionはこれに加えてISO 27701、ISO 27017、ISO 27018の認証も取得しています。

これらの認証により、Notionは組織的なセキュリティ管理体制を構築し、継続的な改善を行っていることが証明されています。ただし、これらの認証は、Notion自体のセキュリティ体制を保証するものであり、外部AIプロバイダーへのデータ送信に伴うリスクを完全に排除するものではない点に留意が必要です。

TLS 1.2とAES-256による暗号化の効果

Notionは、データの転送時にTLS 1.2以降の暗号化プロトコルを使用し、保存時にはAES-256による暗号化を実施しています。TLS 1.2は、通信経路上でのデータ盗聴や改ざんを防ぐための標準的な暗号化技術です。AES-256は、米国政府が機密情報の保護に使用する強固な暗号化アルゴリズムで、現時点で解読は事実上不可能とされています。

この二重の暗号化により、データの転送中および保存中のセキュリティは高いレベルで保たれていますが、AIコンサルタントの視点では、暗号化だけに頼るのではなく、アクセス制御や従業員教育といった多層防御を組み合わせることを強く推奨します。

ゼロデータ保持ポリシーの条件と制限

エンタープライズプランのワークスペースでNotion AIを使用する場合、LLMプロバイダーはゼロデータリテンション(データ保持ゼロ)のポリシーに従い、一切のデータを保持しません。

これは、OpenAIとAnthropicが提供する企業向けのゼロリテンションAPIを活用することで実現されており、HIPAA(医療保険の相互運用性と説明責任に関する法律)コンプライアンスにも対応しています。しかし、この保証はエンタープライズプランに限定されており、プラスプランやフリープランでは30日間のデータ保持が適用されます。

Notion AIは国際的なセキュリティ認証を多数取得しており、通信・保存の両面で高度な暗号化を実施していますが、それでも外部プロバイダーへのデータ送信リスクは残ります。特にエンタープライズプラン以外では一定期間データが保持される点に注意が必要です。

エンタープライズプランとその他プランの違い

Notionのプラン選択は、セキュリティレベルに直結する重要な意思決定です。エンタープライズプランでは、ゼロデータリテンションポリシーに加え、シングルサインオン(SSO)、ユーザープロビジョニング(SCIM)、監査ログ、データ損失防止(DLP)などの高度なセキュリティ機能が利用可能です。

大阪ガスやサイバーエージェントといった大手企業がNotionを採用している背景には、こうしたエンタープライズレベルのセキュリティ機能が整備されている点が大きな要因となっています。

無制限AI利用とゼロデータ保持の関係

エンタープライズプランでは、Notion AIの利用が無制限に提供され、同時にゼロデータリテンションポリシーが適用されます。これは、AIの利便性を最大限に活用しながら、最高レベルのセキュリティを確保したい企業にとって理想的な選択肢です。

プラスプランやビジネスプランでも一定のAI機能は利用できますが、データ保持期間30日という制約があるため、機密性の高い情報を扱う際には注意が必要です。

一般プランで避けられない30日間のデータ残存

フリープラン、プラスプラン、ビジネスプランを利用している場合、OpenAIとAnthropicは処理したデータを最長30日間保存します。この期間は、不正利用の検出やサービス品質の向上を目的としたものですが、企業にとっては重要なリスク要因です。

例えば、顧客の個人情報や新製品の企画書をNotion AIで処理した場合、そのデータは30日間外部サーバーに残り続けることになります。セキュリティインシデントが発生した際のリスクを考慮すると、機密情報の取り扱いには十分な注意が必要です。

プラン選択がセキュリティに与える影響

セキュリティを重視する企業は、エンタープライズプランの採用を検討すべきです。株式会社PIVOTは、2022年6月からプラスプランを使用していましたが、Notion上に蓄積された会社の重要資産をより安全に守るため、エンタープライズプランへの切り替えを決断しました。

エンタープライズプランでは99.9%の稼働時間SLA(サービスレベル契約)も保証されており、ビジネスの継続性も担保されます。プラン選択は単なるコストの問題ではなく、企業のリスク管理戦略の一部として位置づけるべきです。

プラン選択はコストよりも「情報保護レベル」を基準に判断すべき領域です。特にエンタープライズプランは、ゼロデータ保持、SSO、DLPなど高度なセキュリティ管理を実現できる点で他プランと一線を画します。一般プランでは30日間のデータ残存リスクが避けられないため、機密情報を扱う企業は上位プランの導入が実質的な必須条件といえます。

企業が実践すべき6つのセキュリティ対策

Notion AIを安全に活用するには、技術的な対策だけでなく、組織的な運用ルールの整備が不可欠です。情報漏洩リスクを最小化するために、アクセス権限の管理、認証の強化、公開設定の制御、DLP機能の活用、定期的な監査、そして明確なガイドラインの策定が求められます。

これらの対策を多層的に実施することで、Notion AIの利便性を享受しながら、セキュリティリスクを許容範囲内に抑えることが可能になります。

アクセス権限を最小限に設定する方法

最小権限の原則に基づき、各ユーザーに必要最低限のアクセス権限のみを付与することが重要です。Notionでは、ページ単位で閲覧権限、編集権限、コメント権限を細かく設定できます。

安易に「フルアクセス権限」を付与せず、「編集権限」「読み取り権限」のどちらかで基本制御することが推奨されます。プロジェクトごとに必要なメンバーのみにアクセスを許可し、プロジェクト終了後は速やかに権限を削除する運用が必要です。

二要素認証とSSOで不正ログインを防ぐ

二要素認証(2FA)を有効化することで、パスワードだけでは防げない不正ログインを防ぐことができます。この機能はすべてのプランで利用可能で、アカウント設定で簡単に設定できます。

ビジネスプラン以上では、シングルサインオン(SSO)とSCIMによるユーザープロビジョニングが利用可能です。SSOを導入すれば、社内のID認証基盤と連携し、一元的なアカウント管理が可能になります。退職者のアカウントを自動的に無効化できるため、アカウント残留による情報漏洩リスクを大幅に低減できます。

Web公開設定の誤操作を防止するルール作り

Notionの外部公開機能は便利ですが、誤操作により機密情報が意図せず公開されるリスクがあります。外部共有時には承認プロセスを設け、共有リンクには必ず有効期限を設定するルールを徹底すべきです。

共有リンクの有効期限設定と編集権限の最小限化を社内ルールとして明文化し、Web公開前のダブルチェック体制を構築することで、誤操作による情報漏洩を防止できます。

データ損失防止(DLP)設定の活用法

エンタープライズプランでは、データ損失防止(DLP)機能を利用できます。Notionは任意のDLPまたはSIEMと統合し、イベント検出を行うことが可能です。

DLP機能により、クレジットカード番号やマイナンバーなど、特定のパターンに該当する機密情報の外部共有を自動的にブロックできます。DLPポリシーを適切に設定することで、従業員の誤操作による情報漏洩を技術的に防止できます。

定期的な権限見直しとアカウント管理

Notionを導入する企業は、少なくとも四半期に一度は全ユーザーのアクセス権限を見直し、不要なアカウントや過剰な権限を整理する必要があります。定期的なアクセス権限の棚卸しを実施することで、権限の肥大化を防ぎます。

エンタープライズプランでは監査ログ機能が利用でき、ワークスペースオーナーはセキュリティと安全に関連するアクティビティの詳細情報にアクセスできます。監査ログを定期的にレビューし、異常なアクセスパターンを早期に検出する体制が重要です。

機密情報の取り扱いガイドライン策定

技術的な対策だけでなく、従業員に対する教育とガイドラインの整備が不可欠です。企業は個人情報保護に関する社内ガイドラインを詳細に策定し、どのレベルの情報をクラウドサービスに保存してよいかを明確にする必要があります。

「顧客の個人情報をAI機能に入力しない」「機密性の高い企画書はエンタープライズプランのワークスペースでのみ扱う」といった具体的なルールを定め、定期的なセキュリティ研修を実施することが推奨されます。実際に発生した情報漏洩事件の事例を研修に盛り込むことで、従業員の意識を高めることができます。

最小権限設定・2FAやSSOによる認証強化・Web公開ルールの明確化は、情報漏洩防止の基本です。さらにDLP設定や監査ログの活用で誤操作リスクを技術的に制御し、ガイドラインと教育を通じて運用レベルでの安全性を高めることが、実効的なセキュリティ管理の鍵となります。

法務・コンプライアンス部門が確認すべきポイント

企業がNotion AIを導入する際、法務・コンプライアンス部門が確認すべき事項は多岐にわたります。

生成AIが作成したコンテンツの権利帰属、個人情報保護法やGDPRへの準拠状況、サブプロセッサー契約の内容、そして業界特有の規制への対応を慎重に評価する必要があります。

特に、金融、医療、法律といった規制の厳しい業界では、より詳細なデューデリジェンスが求められます。

生成コンテンツの権利帰属と利用規約

Notion AIが生成したコンテンツの著作権や知的財産権が誰に帰属するのかは、重要な法的論点です。一般的に、AIが生成したコンテンツの権利は利用者に帰属するとされていますが、Notionの利用規約を詳細に確認し、企業としてのリスクを評価する必要があります。

また、AI生成コンテンツを外部に公開する際には、生成元を明示する必要があるか、商業利用に制限があるかなどを確認すべきです。法務部門は契約締結前に利用規約とサービス利用契約を精査し、不明点があればNotion社に直接問い合わせることが推奨されます。

GDPR・HIPAAへの準拠状況

Notionは、GDPR(EU一般データ保護規則)に準拠しており、SOC 2 Type 2、ISO 27001などの国際的なセキュリティ認証を取得しています。EU域内へのデータ転送については、Standard Contractual Clauses(SCC)に基づく適切なデータ保護メカニズムが整備されています。

エンタープライズプランでは、HIPAAコンプライアンスも有効化できるため、医療機関が保護対象保健情報(PHI)を処理する際にも利用可能です。ただし、HIPAAコンプライアンスを有効にするには、Notionとの間でBAA(Business Associate Agreement)を締結する必要があります。

日本国内では、個人情報保護法への準拠も確認し、特定個人情報(マイナンバー)の取り扱いには最大限の注意を払うべきです。

サブプロセッサー契約の重要条項

Notionは、OpenAIやAnthropicといったAIサブプロセッサーとの間でデータ処理契約を締結しており、ユーザーデータをモデルの学習に使用しないことを契約で保証しています。企業の法務部門は、これらのサブプロセッサーがどのような条件でデータを処理するのか、データ侵害が発生した際の責任範囲はどうなっているのかを確認する必要があります。

サブプロセッサーに関する情報は公式サイトで確認でき、変更があった際には企業側でリスク評価を実施し、必要に応じて運用ルールを見直すことが推奨されます。

業界特有の規制への対応方法

金融機関では、金融商品取引法や銀行法に基づく情報管理体制が求められます。医療機関では、医療法や個人情報保護法の医療分野における特例が適用されます。

これらの業界では、Notion AIの導入前に、所管省庁や業界団体のガイドラインを確認し、AIツールの利用が許容されるか、追加の対策が必要かを判断すべきです。

例えば、患者の診療情報をNotionに保存する場合、暗号化やアクセス制御だけでなく、保存場所(データセンターの所在地)も重要な検討事項となります。Notionはデータレジデンシー機能を提供しており、データの保存場所を選択することが可能です。

導入する際は技術要件だけでなく法的・コンプライアンス面の精査が欠かせません。生成コンテンツの権利帰属、個人情報保護法やGDPRへの準拠、サブプロセッサー契約内容を明確に把握することが重要です。

他社AIツールとの比較検討

企業がAIツールを選定する際、Notion AIだけでなく、Microsoft 365 Copilot、Box AI、Google Geminiなどの競合サービスと比較検討することが重要です。

それぞれのツールには独自の強みと弱点があり、企業の業務環境や既存システムとの親和性、セキュリティ要件に応じて最適な選択が異なります。

Notion AIのセキュリティレベルと特徴

Notion AIは、エンタープライズプランにおいてゼロデータリテンションポリシーを実現しており、LLMプロバイダー(OpenAI・Anthropic)は一切のデータを保持しません。これにより、AI処理後の機密情報漏洩リスクを最小化できます。

一方、プラスプランやビジネスプランでは、OpenAIとAnthropicがユーザーデータを最長30日間保存するため、機密性の高い情報を扱う際には注意が必要です。エンタープライズプランでは、SSO、SCIM、DLP、監査ログなどの高度なセキュリティ機能も利用可能で、大企業のガバナンス要件にも対応できます。

Notion AIのデータ保持ポリシー

| プラン | データ保持期間 | ゼロリテンション対応 | 主な特徴 |

|---|---|---|---|

| エンタープライズ | なし | 対応 | SSO・SCIM・DLP・監査ログ、横断検索 |

| ビジネス | 最長30日 | 非対応 | AI標準搭載、チームコラボレーション |

| プラス | 最長30日 | 非対応 | 低コスト、小規模チーム向け |

| フリー | 最長30日 | 非対応 | 基本機能のみ |

企業規模別のNotion AI活用指針

スタートアップ・中小企業(従業員数50名未満)

柔軟性とコストパフォーマンスを重視する場合は、Notion AIのプラスプランやビジネスプランが適しています。ただし、30日間のデータ保持を許容できる情報のみを扱うよう運用ルールで制限することが必要です。

顧客の個人情報や機密性の高い企画書は、AI機能に入力しないガイドラインを策定すべきです。

中堅企業(従業員数50~500名)

ビジネスプランで基本的なセキュリティ機能を活用しつつ、機密情報の取り扱いには明確な社内ガイドラインを設けることが推奨されます。

Microsoft 365やGoogle Workspaceなどの既存システムとの統合も検討し、ツール選定を行うべきです。

大企業・金融機関(従業員数500名以上)

最高レベルのセキュリティとコンプライアンスが求められる環境では、Notion AIのエンタープライズプランが推奨されます。

ゼロデータリテンション、SSO、SCIM、DLP、監査ログなどの機能により、厳格なガバナンス要件に対応できます。導入前に法務・コンプライアンス部門と連携し、サブプロセッサー契約やデータレジデンシーを確認することが重要です。

他社AIツールとの比較における注意点

Microsoft 365 Copilot、Box AI、Google Geminiなどの競合ツールを検討する際は、各サービスの公式ドキュメントで以下の項目を確認してください。

- データ保持期間とゼロリテンションポリシーの有無

- AIプロバイダーへのデータ送信の仕組み

- エンタープライズ向けセキュリティ機能(SSO・DLP・監査ログ等)

- GDPR・HIPAA等のコンプライアンス対応状況

- 既存システム(Microsoft 365、Google Workspace等)との統合性

- 料金体系と企業規模別の最適プラン

適切な導入支援とセキュリティ対策を講じれば、Notion AIでも大規模展開は十分に可能です。

ツール選定においては機能やコストだけでなく「データ保持ポリシー」と「統合性」を重視すべきです。Notion AIはエンタープライズプランでゼロデータ保持を実現し、高度なSSO・DLP機能を備える点で大規模企業にも対応可能です。

Notion AI導入時の運用ガイドライン

Notion AIを組織に定着させるには、技術的な導入だけでなく、従業員教育、社内ポリシーの策定、インシデント対応体制の構築、そして定期的なリスクアセスメントが必要です。

成功する導入事例に共通しているのは、経営層のコミットメントと、部門横断的な推進体制の構築です。IT部門だけでなく、法務・コンプライアンス部門、各事業部門が連携し、組織全体でセキュリティ意識を高めることが重要です。

従業員向けセキュリティ教育の進め方

従業員教育は、Notion AI導入成功の鍵です。教育プログラムには、Notion AIの基本的な使い方だけでなく、セキュリティリスクと対策を含めるべきです。

具体的には、以下の内容を含む研修プログラムを実施します。

- Notion AIの基本機能と効率的な活用方法

- データがどこに送信され、どのように処理されるかの仕組み

- 外部公開設定の誤操作による情報漏洩リスク

- 機密情報をAI機能に入力してはいけない理由

- アクセス権限管理の重要性と実践方法

- 実際のセキュリティインシデント事例から学ぶ教訓

設定ミスが重大なインシデントに繋がった具体的な事例を紹介し、「なぜこのルールが必要なのか」を理解させることが重要です。外部の専門家による研修や、社内のチャンピオンユーザーを育成し、部門ごとに成功事例を共有する仕組みが効果的です。

社内ポリシー策定で押さえる5つの要素

効果的なNotion AI利用ポリシーには、以下の5つの要素を含めるべきです。

- 機密情報の定義と取り扱いルールの明確化:どのレベルの情報をNotionに保存してよいか、AI機能に入力してよいかを明文化

- 外部共有時の承認プロセスの設定:Web公開前の確認手順、共有リンクの有効期限設定を義務化

- アクセス権限の付与と削除手順の標準化:最小権限の原則に基づく権限付与、プロジェクト終了時の速やかな権限削除

- AI機能を使用できる情報範囲の限定:個人情報、営業秘密など機密性の高い情報のAI入力禁止

- ポリシー違反時の対応手順とペナルティの規定:違反発見時の報告ルート、再発防止措置を明確化

これらの要素を含む詳細なポリシーを策定し、全従業員に周知徹底することが、組織全体のセキュリティレベルを向上させます。

インシデント発生時の対応フロー作成

情報漏洩の疑いがある事象を発見したら、直ちにセキュリティ担当者に報告します。報告ルートを明確にし、24時間対応可能な体制を構築することが重要です。

誤って公開設定にしたページや、不正アクセスされたアカウントを特定します。Notionの監査ログ機能(エンタープライズプラン)を活用し、いつ、誰が、どのデータにアクセスしたかを詳細に確認します。

公開ページを即座に非公開に戻す、侵害されたアカウントを無効化する、関連するアクセス権限を一時的に停止するなどの緊急措置を講じます。

影響を受ける顧客や取引先への通知義務を確認し、必要に応じて個人情報保護委員会への報告を行います。外部公表の必要性について、法務部門と協議します。

インシデントの根本原因を分析し、技術的対策の追加、運用ルールの見直し、従業員教育の強化など、再発防止策を策定・実施します。

インシデント対応チームを編成し、定期的な訓練を実施することで、実際の事態に迅速に対処できる体制を構築できます。

定期的なリスクアセスメントの実施方法

Notionのセキュリティ機能やAIサブプロセッサーのポリシーは定期的に更新されるため、少なくとも年に一度はリスクアセスメントを実施すべきです。

評価項目には以下を含めます。

- 現在のプラン設定が業務要件とセキュリティ要件を満たしているか

- 新たなセキュリティ脅威(ゼロデイ脆弱性、新しい攻撃手法等)が発生していないか

- 従業員の実際の利用状況が社内ポリシーに準拠しているか

- 監査ログから異常なアクセスパターンが検出されていないか

- サブプロセッサー(OpenAI・Anthropic)のポリシー変更がないか

新機能が追加された際には、その機能がもたらす新たなセキュリティリスクを評価し、必要に応じて運用ルールを更新することが推奨されます。Notion公式のリリースノートやセキュリティアップデートを定期的に確認し、変更点を社内に周知する体制を整えましょう。

導入効果を最大化するには、ツール運用を「技術・教育・体制」の三位一体で進めることが不可欠です。アクセス管理やインシデント対応だけでなく、従業員教育と明確な社内ポリシー策定がリスク低減の要となります。

よくある質問|Notion AIの情報漏洩対策について

Notion AIを使うとデータは学習に使われますか?

Notion AIで処理されたデータは、OpenAIやAnthropicのAIモデルの学習には使用されません。

これは、Notionがこれらのサブプロセッサーと締結している契約において明確に規定されています。ただし、エンタープライズプラン以外では、処理されたデータは最長30日間保持されるため、この期間中はサーバー上にデータが残ることになります。

完全にデータを保持させたくない場合は、エンタープライズプランのゼロデータリテンションポリシーを利用する必要があります。

エンタープライズプラン以外でも安全に使えますか?

プラスプランやビジネスプランでも、基本的なセキュリティ対策は施されており、多くの企業で安全に利用されています。

ただし、30日間のデータ保持期間があるため、機密性の極めて高い情報(顧客の個人情報、未発表の新製品情報、財務データなど)をAI機能で処理することは避けるべきです。

適切なアクセス権限管理、二要素認証の有効化、外部共有設定の制限といった対策を講じれば、一般的な業務文書の管理には十分活用できます。

外部ツール連携時の情報漏洩リスクは?

NotionはSlack、Google Drive、Microsoft Teams、Salesforceなど、多数の外部ツールと連携できます。Notion AIコネクターを使用すると、これらの外部ツールに保存された情報も横断的に検索できるため、利便性が大幅に向上します。

しかし、連携を許可することで、Notionのアクセス権限が外部ツールにも及ぶため、連携は必要最小限に留めるべきです。各連携ツールのアクセス許可範囲を慎重に確認し、定期的に不要な連携を削除することが推奨されます。

退職者のアクセス権限はどう管理すればいいですか?

退職者のアカウント管理は、情報漏洩リスクの重要な要因です。

エンタープライズプランでSSO(シングルサインオン)とSCIM(ユーザープロビジョニング)を導入していれば、社内のID管理システムと連携し、退職時に自動的にNotionのアクセス権限も削除されます。SSO未導入の場合は、退職手続きのチェックリストにNotionアカウントの削除を明記し、人事部門とIT部門が連携して確実に実施する体制を構築すべきです。

また、四半期ごとにアクティブユーザーのリストと在籍従業員を照合し、アカウント残留がないか確認することが重要です。

Notion 3.0のAIエージェント機能は安全ですか?

2025年9月にリリースされたNotion 3.0では、初の完全統合型AIエージェント機能が搭載されました。

このAIエージェントは、ユーザーに代わって自律的にタスクを処理し、ワークフロー自動化を実現します。しかし、AIエージェントがワークスペース内の広範囲な情報にアクセスする権限を持つため、新たなセキュリティリスクも指摘されています。

ChatGPTのDeep Researchエージェントで発見されたゼロクリック脆弱性のように、AIエージェントの自律的な行動が予期しない情報漏洩を引き起こす可能性があります。

Notion 3.0のAIエージェント機能を導入する際は、エージェントに付与するアクセス権限を最小限に制限し、行動ログを詳細に監視する体制を構築することが推奨されます。